DMARC — это финальный барьер между вашим доменом и фишингом. Он не только защищает от подделки писем, но и даёт почтовым системам чёткую инструкцию, как действовать, если письмо «не прошло проверку». В статье разберём, зачем нужен DMARC, как он влияет на доставляемость и как правильно его настроить — особенно если вы делаете холодные рассылки.

Зачем нужен DMARC и от чего он защищает?

Пока у вашего домена нет DMARC, злоумышленники могут свободно подделывать письма от его имени — даже если вы уже настроили SPF и DKIM. Без DMARC почтовые провайдеры не знают, что именно делать, если письмо не прошло аутентификацию. В результате такие письма часто всё равно попадают в ящики — и вносят путаницу, фишинг и жалобы.

Как это может использоваться:

- Мошенник рассылает письма от имени вашего домена с фейковыми счетами — и получает оплату.

- Клиент получает письмо «от вас» с вредоносным вложением — и теряет данные.

- Письма с поддельного домена используют в BEC-атаках (Business Email Compromise) — чтобы выманить деньги у бухгалтера.

DMARC (Domain-based Message Authentication, Reporting and Conformance) — это политика безопасности, которую вы размещаете в DNS. Она говорит почтовым сервисам:

👉 «Если письмо не прошло SPF и/или DKIM — вот, что с ним нужно делать».

Плюс — вы получаете отчёты обо всех попытках отправить письмо от вашего домена, даже если отправитель — не вы.

Как работает DMARC и что он делает

DMARC (Domain-based Message Authentication, Reporting & Conformance) — это политика, которую вы задаёте для своего домена, чтобы почтовые серверы знали, что делать с письмами, не прошедшими SPF и DKIM.

DMARC делает три вещи:

- Проверяет соответствие домена в заголовке "От кого" с доменами в SPF и DKIM — это называется "Alignment" (согласованность).

- Указывает, что делать с письмом, если оно не прошло проверки — пропустить, пометить или отклонить.

- Отправляет отчёты на указанный email — чтобы вы видели, кто отправляет письма от вашего домена (легально или нет).

Это единственный механизм, который соединяет SPF и DKIM в единую систему защиты и даёт вам контроль и видимость.

Почему DMARC влияет на доставляемость писем

Если у домена нет DMARC, то:

- почтовые сервисы видят, что у домена нет политики по защите от подделки;

- письма чаще попадают в спам или вовсе блокируются;

- злоумышленники могут использовать ваш домен для фишинга, что портит репутацию.

Когда DMARC настроен:

- письма, прошедшие SPF или DKIM, получают «зеленый свет» от почтовиков;

- вы получаете репутационные очки как отправитель;

- можно отследить попытки подделки и настроить защиту постепенно: сначала — только мониторинг, затем — строгая фильтрация.

Для холодных рассылок наличие DMARC — это один из базовых критериев попадания во "Входящие". Особенно важно это для доменов, которые ещё не имеют "истории" и репутации: DMARC помогает быстрее набрать доверие.

Как устроена DMARC-запись: структура и параметры

Запись DMARC публикуется в DNS-домене в виде TXT-записи с поддоменом _dmarc.. Например:

_dmarc.example.ruv=DMARC1; p=reject; rua=mailto:dmarc@example.ru; aspf=r; adkim=r; pct=100; fo=1;Разберём параметры:

v=DMARC1 — обязательная версия.

p=none / quarantine / reject — политика:

ruf=mailto:... — куда присылать детализированные отчёты (по каждому письму; может быть отключено у провайдера).

pct=100 — процент писем, к которым применяется политика (можно начать с 10% — pct=10).

aspf=r / s — сопоставление домена в SPF:

fo=0 / 1 / d / s — когда отправлять отчёты об ошибках:

p=none / quarantine / reject — политика:

- none — ничего не делать (только собирать отчёты),

- quarantine — поместить в спам,

- reject — отклонить письмо полностью.

ruf=mailto:... — куда присылать детализированные отчёты (по каждому письму; может быть отключено у провайдера).

pct=100 — процент писем, к которым применяется политика (можно начать с 10% — pct=10).

aspf=r / s — сопоставление домена в SPF:

- r — relaxed (расширенное: поддомены принимаются),

- s — strict (жёсткое).

fo=0 / 1 / d / s — когда отправлять отчёты об ошибках:

- 0 — только если и SPF, и DKIM провалены (по умолчанию),

- 1 — если хотя бы один механизм не прошёл,

- d — DKIM fail,

- s — SPF fail.

Примеры DMARC-записей с комментариями

1. Только мониторинг, без фильтрации (p=none):

v=DMARC1; p=none;DMARC включён, но политика не применяется.

2. Мониторинг с отправкой forensic-отчётов:

v=DMARC1; p=none; rua=mailto:dmarc@example.ru; ruf=mailto:security@example.ru; fo=1; pct=100Включена отправка как агрегированных (rua), так и forensic (ruf) отчётов. Политика по-прежнему нейтральная.

3. Мягкая защита — отправка в спам (p=quarantine):

v=DMARC1; p=quarantine; rua=mailto:reports@example.ru; pct=100Письма, не прошедшие проверку DMARC, попадут в спам. Второй уровень защиты.

4. Жёсткая защита — полный отказ (p=reject):

v=DMARC1; p=none; rua=mailto:dmarc@example.ru; pct=100Письма, не прошедшие DMARC, не доставляются вовсе. Используйте только после уверенной настройки SPF и DKIM.

5. Плавный переход — политика применяется к 25% писем:

v=DMARC1; p=quarantine; rua=mailto:dmarc@example.ru; pct=25Хорошо подходит для постепенного внедрения, чтобы не сломать легитимную рассылку.

6. Строгая проверка SPF и DKIM + оба типа отчётов:

v=DMARC1; p=reject; rua=mailto:agg@example.ru; ruf=mailto:forensic@example.ru; fo=1; aspf=s; adkim=s; pct=100Максимальный уровень защиты: строгая проверка доменов, отчёты о любых ошибках, жёсткая политика. Подходит для зрелых доменов.

7. Проверка при полном фейле (fo=0) — минимальные отчёты:

v=DMARC1; p=none; rua=mailto:reports@example.ru; fo=0; pct=100Отчёты приходят только если и SPF, и DKIM не прошли одновременно.

8. Только при сбое DKIM (fo=d):

v=DMARC1; p=none; rua=mailto:dmarc@example.ru; fo=d; pct=100Узкое наблюдение: если ваш фокус — DKIM, а SPF менее важен.

9. Отправка отчётов на несколько адресов:

v=DMARC1; p=quarantine; rua=mailto:dmarc@example.ru,mailto:secops@example.comМожно задать несколько получателей отчётов, разделяя их запятыми.

10. Настройка DMARC на поддоменах (sp=):

v=DMARC1; p=reject; sp=quarantine; rua=mailto:dmarc@example.ruОсновной домен — reject, поддомены — quarantine. Полезно, если используется, например, mail.example.ru.

Что делать, если письма не проходят DMARC

После внедрения DMARC вы можете столкнуться с тем, что часть легитимных писем попадает в спам или вообще не доставляется. Причины могут быть следующими:

- SPF и DKIM не совпадают с доменом в поле "From"

- Почтовик проверяет, кто реально отправил письмо (технически) и совпадает ли это с адресом отправителя. Если рассылка идёт от crm.domain.com, а в письме указан info@domain.com — возможен конфликт.

- Не все сервисы добавлены в SPF и DKIM

- Например, вы используете и Gmail, и CRM Bitrix24, и SMTP с сайта — но в записях указан только Gmail. Остальные письма не проходят проверку.

- Неверно настроена подпись DKIM

- Подпись не совпадает с телом письма (например, если письма модифицируются антиспам-фильтром или антивирусом на выходе).

- DMARC политика слишком жёсткая на старте

- Начали сразу с p=reject, а SPF и DKIM настроены не везде. Лучше начинать с p=none или p=quarantine и отслеживать отчёты.

Что делать:

- Начинайте с p=none и постепенно усиливайте;

- Добавьте все используемые почтовые сервисы в SPF и подпишите DKIM;

- Используйте строгие режимы проверки только после отладки;

- Анализируйте отчёты (rua, ruf) и выявляйте проблемные источники.

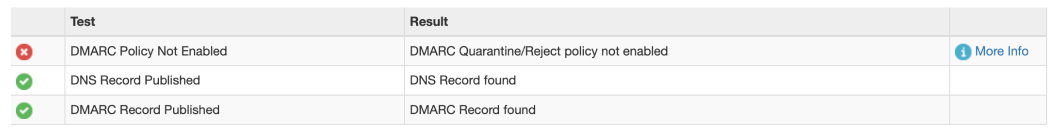

Например, сервис MXToolbox считает недостаточной политику p=none и при анализе выдает ошибку:

Мы в большинстве проектов используем строгую политику, использование которой дает на сервисе MX Toolbox максимальные результаты:

v=DMARC1; p=reject; rua=mailto:youremail@website.com; ruf=mailto:youremail@website.com; pct=100; fo=0;

Что в итоге?

DMARC — это последний, но не менее важный элемент в системе защиты почты. Он объединяет SPF и DKIM, усиливает контроль над отправкой писем и говорит почтовым сервисам: «Если письмо пришло не с тех серверов и без подписи — не доверяй ему». Это особенно важно в холодных рассылках: репутация домена напрямую влияет на доставку и реакцию получателей.

DMARC нужен, чтобы:

- защитить домен от фейковых писем и мошенников;

- повысить доверие к вашей почте у Яндекса, Gmail и других провайдеров;

- получать подробные отчёты и видеть, кто пытается отправлять письма от вашего имени;

- усилить доставляемость писем во «Входящие».

Если у вас нет желания разбираться в нюансах SPF, DKIM, DMARC и тонкостях email-инфраструктуры — просто доверьте это нам.

В NEO SENDER мы делаем рассылку под ключ: настраиваем всё от домена до текстов и метрик, прогреваем адреса, тестируем доставляемость и обеспечиваем попадание писем во «Входящие».

Оставьте заявку на сайте — и мы всё сделаем за вас.