DKIM (DomainKeys Identified Mail) — это механизм защиты электронной почты, позволяющий подтвердить, что письмо действительно было отправлено с вашего домена и не было изменено в процессе передачи.

Без DKIM мошенники могут отправлять фальшивые письма от вашего имени, что может привести к финансовым и репутационным потерям.

Например, злоумышленник отправляет от вашего имени счёт или просьбу о переводе денег. Получатель доверяет вашему бренду и оплачивает, не подозревая о мошенничестве. DKIM предотвращает такие сценарии, удостоверяя подлинность отправителя.

Как работает DKIM?

Когда вы отправляете письмо, почтовый сервер подписывает его с помощью приватного ключа, хранящегося на сервере отправителя. Получатель проверяет подпись с помощью публичного ключа, указанного в DNS-записи вашего домена.

Если письмо не подписано или подпись неверна, оно может попасть в спам или быть полностью отклонено.

Реальные последствия отсутствия или неправильной настройки DKIM

Отсутствие или неправильная настройка DKIM может привести к серьёзным последствиям:

- Потеря финансовых средств из-за мошеннических рассылок.

- Повреждение репутации компании вследствие спам-жалоб.

- Блокировка домена почтовыми провайдерами.

Пример: один из клиентов получил фальшивый счёт якобы от официального поставщика и оплатил крупную сумму на счёт мошенников. Настройка DKIM помогла бы избежать этой ситуации.

Как DKIM влияет на доставляемость писем?

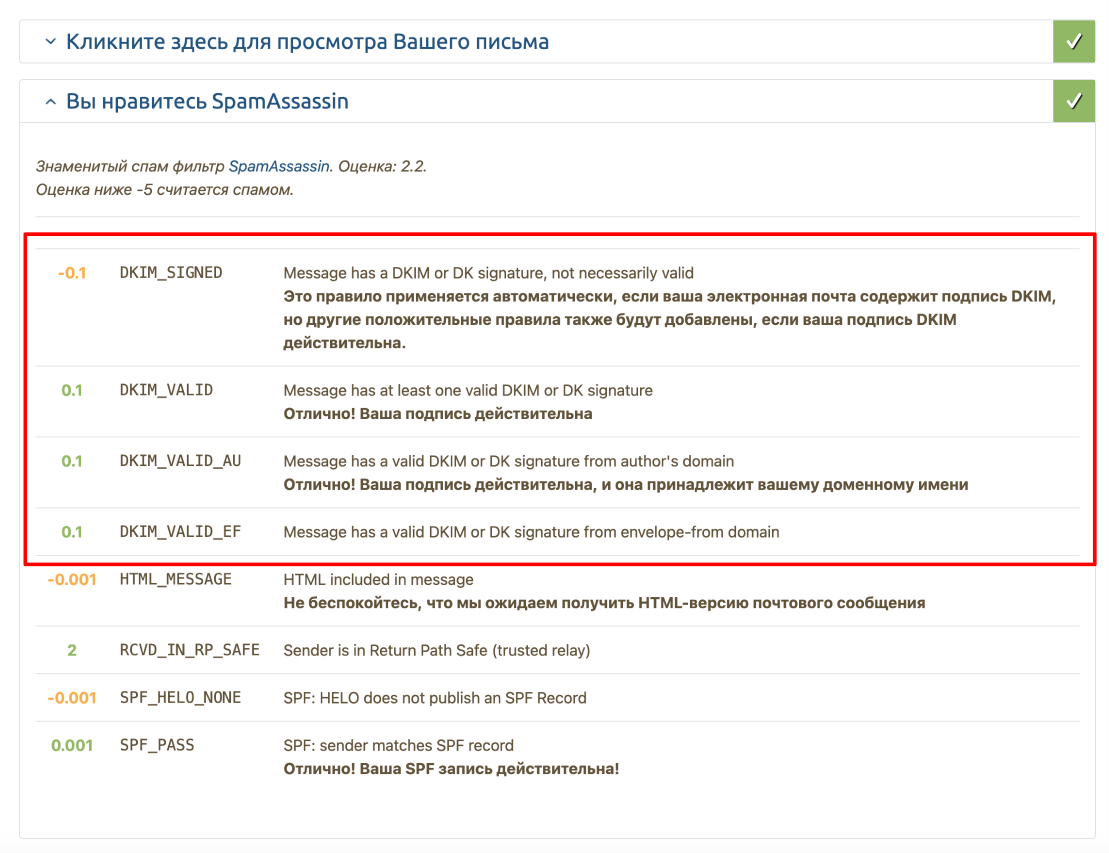

Правильно настроенный DKIM существенно повышает доверие почтовых провайдеров к вашим письмам, увеличивая вероятность попадания во входящие и снижая риски попадания в спам.

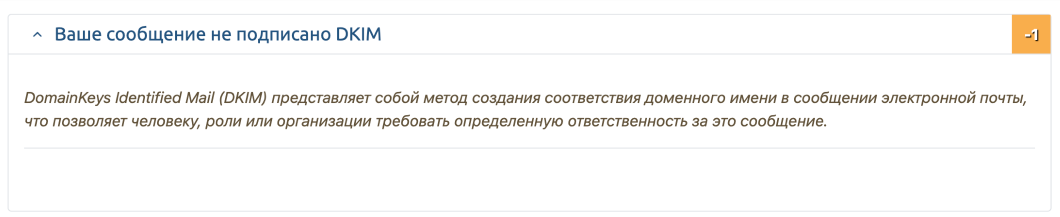

Если DKIM отсутствует или неверно настроен, серверы получателей воспринимают письма как потенциально опасные или подозрительные. Например, мейл-тестер выдает -1 балл за отсутствие подписи, что сильно сказывается на общих результатах доставляемости:

Структура DKIM-записи

DKIM-запись представляет собой TXT-запись в DNS домена:

v=DKIM1; k=rsa; p=публичный_ключРасшифровка элементов записи:

- v=DKIM1 — указывает на используемую версию DKIM.

- k=rsa — метод шифрования, чаще всего RSA.

- p=публичный_ключ — публичный ключ, используемый получателем для проверки подписи.

Пример DKIM-записи с расшифровкой:

selector1._domainkey.example.com. TXT "v=DKIM1; k=rsa; p=MIGfMA0G..."- selector1 — селектор, идентификатор ключа, можно иметь несколько селекторов для разных почтовых серверов.

- _domainkey — обязательный элемент для DKIM.

- example.com — ваш домен.

- Публичный ключ (p=...) — генерируется автоматически вашим почтовым сервером или сервисом.

Почему важен правильный выбор селектора?

Селектор помогает различать различные DKIM-записи для одного домена. Это важно при использовании нескольких почтовых систем или провайдеров рассылки, у каждого из которых может быть свой DKIM-ключ.

Например:

- google._domainkey.example.com

- mailchimp._domainkey.example.com

Как создать и настроить DKIM-запись?

- Сгенерируйте DKIM-ключи (обычно это делается на стороне вашего почтового сервера или сервиса рассылок).

- Добавьте полученный публичный ключ в DNS домена в виде TXT-записи.

- Убедитесь, что селектор и публичный ключ корректно указаны в DNS.

Пример настройки в DNS:

mail._domainkey IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQE..."Требования к DKIM-записи:

Формат записи

- Обязательно должна быть TXT-запись в DNS домена.

- Запись должна начинаться с v=DKIM1;.

Ключ шифрования

- RSA-ключи длиной не менее 1024 бит (рекомендуется 2048 бит для лучшей безопасности).

- Публичный ключ должен быть корректно скопирован, без лишних пробелов и переносов строк.

Селектор

- Селектор должен быть уникальным, особенно если используется несколько почтовых серверов или рассылочных систем.

- Формат селектора:

- selector._domainkey.example.com

DNS-пропагация

После настройки нужно дождаться полного распространения изменений по DNS (обычно до 24 часов).

Проверка записи

- Запись обязательно нужно проверять через специальные сервисы:

- mail-tester.com

- mxtoolbox.com

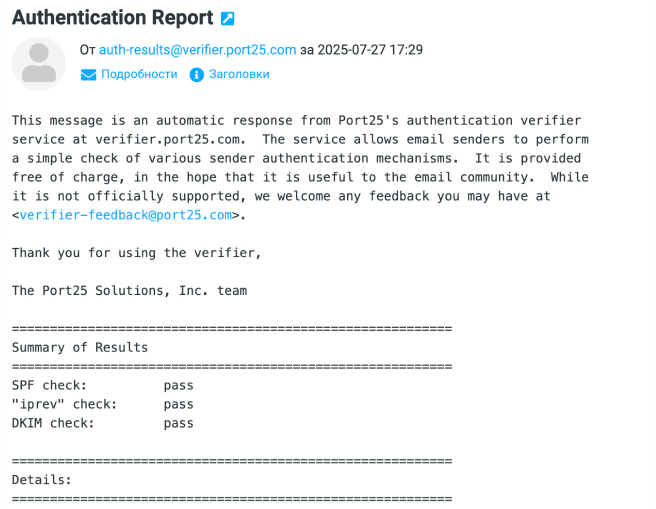

- verifier.port25.com

Популярные сервисы для генерации DKIM

В зависимости от того, какую почтовую систему или сервис рассылки вы используете, генерация DKIM-ключей может быть встроена или потребует ручной настройки. Ниже — обзор популярных решений:

1. Google Workspace (ex G Suite)

- Генерация DKIM производится в админ-консоли.

- Вы можете выбрать длину ключа (1024 или 2048 бит).

- После генерации Google предложит добавить DNS-запись вручную.

2. Яндекс Почта для домена

- DKIM-ключи создаются автоматически.

- В настройках отображается селектор и готовая TXT-запись для DNS.

- Поддержка только 1024 бит.

3. Mailchimp / Sendinblue / GetResponse / Unisender

- Все сервисы предоставляют готовые DKIM-записи (селектор + ключ).

- Настройка сводится к копированию данных в DNS.

- Некоторые сервисы дополнительно требуют подтверждения домена.

4. Mailcow (собственный SMTP-сервер)

- Генерация ключей происходит автоматически при добавлении домена.

- Возможность ручной ротации ключей и управления селекторами.

- Поддержка 2048 бит.

5. Postfix + OpenDKIM (на Linux-серверах)

- Генерация ключей производится через openssl или встроенные утилиты:

opendkim-genkey -s mail -d example.com- Получаются два файла: mail.private и mail.txt (TXT-запись для DNS).

6. Amazon SES / Mailgun / SparkPost

- Все эти сервисы предоставляют инструкции и автоматические ключи.

- В большинстве случаев DNS-записи проверяются автоматически.

7. Мануальные генераторы (на случай своего сервера без панели)

Частые ошибки при настройке DKIM

- Неверное указание селектора.

- Ошибки при копировании публичного ключа (лишние пробелы, переносы строк).

- Отсутствие синхронизации между селектором на сервере и DNS-записью.

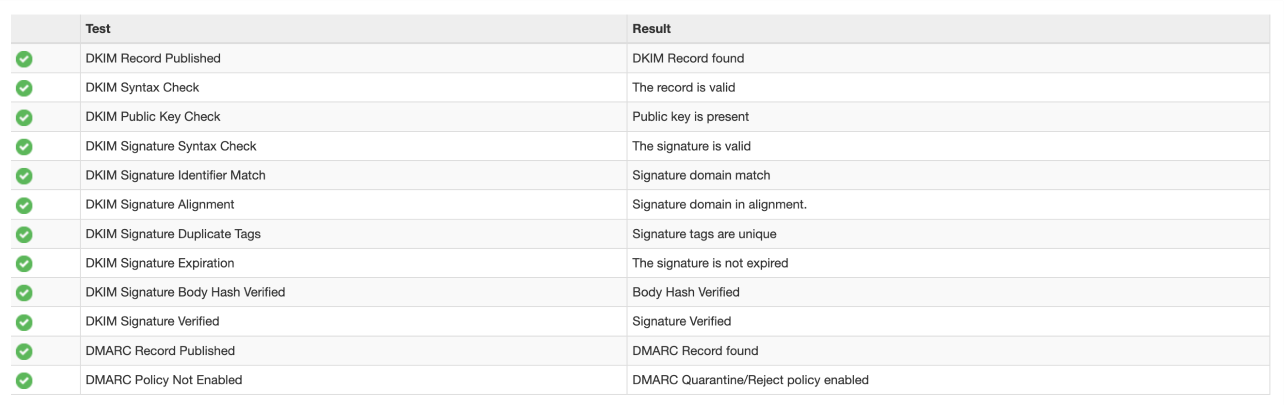

Проверка DKIM-записи

После настройки обязательно проверьте запись с помощью специальных сервисов:

Mail-Tester

mxtoolbox.com

verifier.port25.com

Отправьте тестовое письмо на почту и получите в ответ письмо с детальным анализом технических параметров. Если не хотите вчитываться в детали - скопируйте текст и попросите Чат ЖПТ проанализировать этот текст и выдать вам результаты.

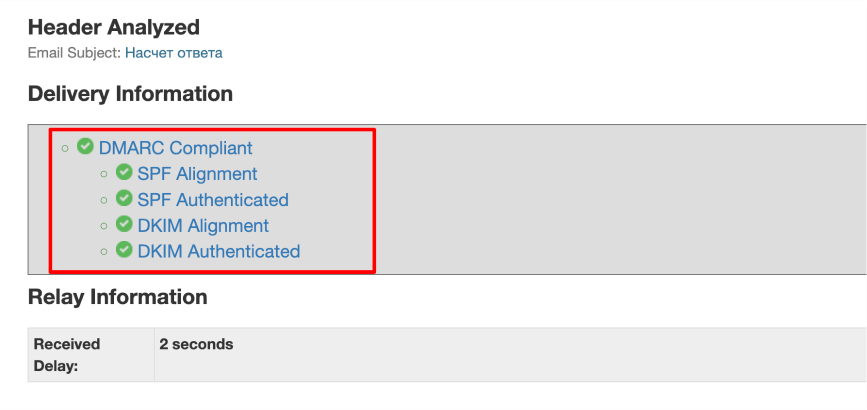

Взаимодействие DKIM и DMARC

Правильная настройка DKIM критически важна для корректной работы DMARC, позволяя задать чёткую политику обработки писем и предотвращать мошенничество и фишинг.

Итог

Настроив DKIM, вы защищаете бренд, репутацию и финансовые интересы компании, повышая доверие получателей и обеспечивая высокую доставляемость ваших писем.

DKIM — это вторая опора (вместе со SPF) надёжной e-mail коммуникации. Без него ваши письма теряют доверие со стороны почтовиков, выше риск попасть в спам, а домен уязвим для подмены.

Если вы не хотите разбираться в генерации ключей, TXT-записях, подписях заголовков и валидации отправки — передайте задачу нам. В NEO SENDER мы:

Оставьте заявку — и мы всё сделаем под ключ.

DKIM — это вторая опора (вместе со SPF) надёжной e-mail коммуникации. Без него ваши письма теряют доверие со стороны почтовиков, выше риск попасть в спам, а домен уязвим для подмены.

Если вы не хотите разбираться в генерации ключей, TXT-записях, подписях заголовков и валидации отправки — передайте задачу нам. В NEO SENDER мы:

- Поможем выпустить и внедрить DKIM-ключи;

- Проверим работу подписи на всех уровнях;

- Подскажем, как обойти ограничения почтовых провайдеров;

- И запустим e-mail кампанию, которая действительно доходит во Входящие.

Оставьте заявку — и мы всё сделаем под ключ.